Ограничения при использовании беспроводных технологий в организациях

Бывают такие случаи, когда руководитель сам или под давлением своих сотрудников принимает решение использовать беспроводную сеть в офисе. Попробуем разобраться, насколько целесообразно прибегать к таким мерам.

Подробнее: Ограничения при использовании беспроводных технологий в организациях

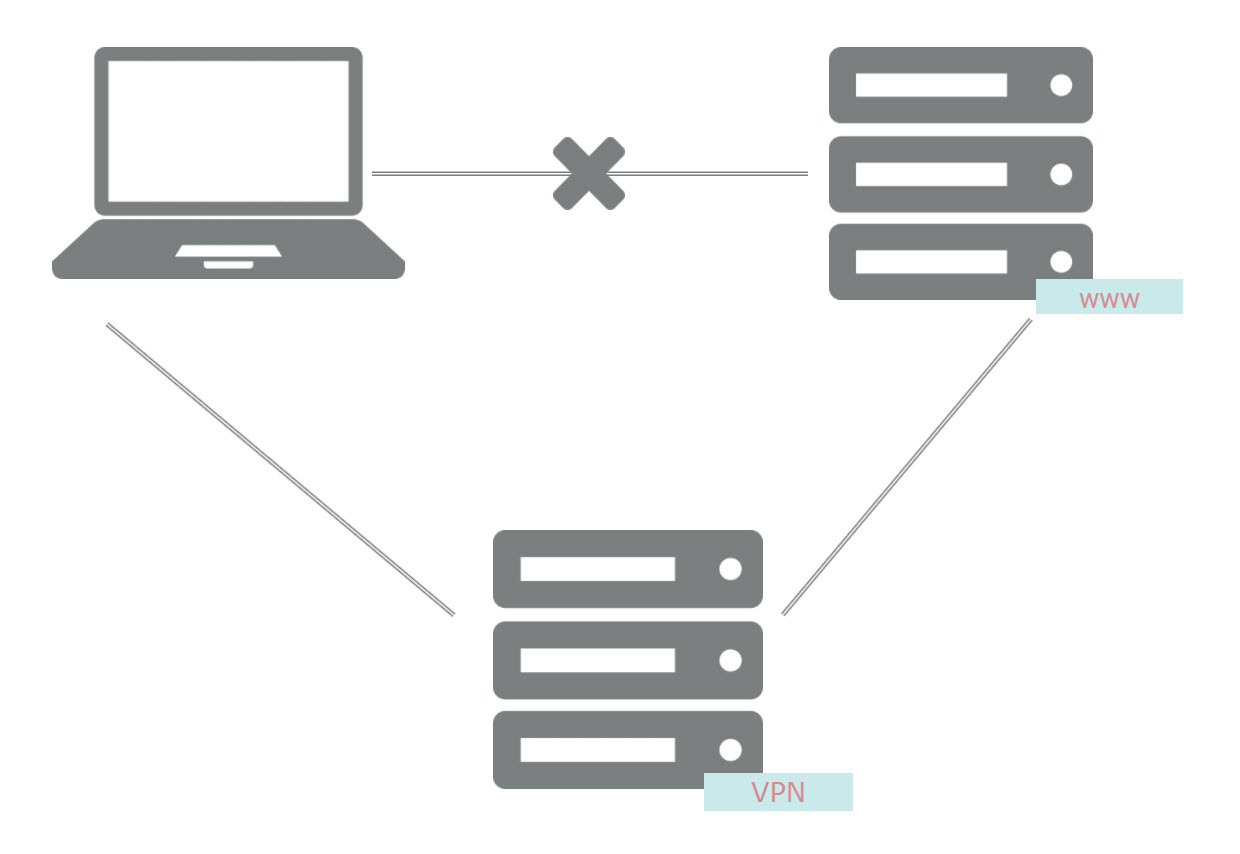

Обеспечение безопасного соединения по средствам VPN

Когда у компании более одного офиса, между ними необходимо надежное, постоянное и безопасное соединение, в таких случаях применяют технологию виртуальных частных сетей (VPN). Этот тип связи позволяет соединить разные локальные сети компании, которые находятся в разных локациях. Также эта технология позволяет предоставить доступ удаленным сотрудникам к ресурсам корпоративной сети удаленным сотрудникам и другим доверенным лицам.

Подробнее: Обеспечение безопасного соединения по средствам VPN

Проверьте организацию безопасности хранения данных в Вашей компании

Как показывает многолетний опыт работы, зачастую руководители компаний не достаточно хорошо осведомлены о качестве организации безопасности хранения данных. Данная статья поможет вам самим понять, насколько надежно хранятся ваши данные и насколько правильно организованы аварийные пути восстановления. Это поможет Вам в будущем избежать многих неприятностей, а в случае их возникновения быстро восстановить стандартную работу инфраструктуры вашей компании.

Подробнее: Проверьте организацию безопасности хранения данных в Вашей компании

IT для логистики

Современные логистические компании не могут существовать без информационных технологий, позволяющих автоматизировать процессы, работать с большим объемом данных и подключаться к удаленным сервисам. Наша компания готова предоставить организацию качественной IT-инфраструктуры именно под логистический бизнес. Мы поделимся с Вами опытом настроим и обеспечим бесперебойную работу одного из важнейших инструментов бизнеса логистики, информационной системы.

Автоматизация склада

Для того, чтобы быть конкурентоспособным в современном бизнесе, нужно организовать бизнес-процессы максимально эффективно и экономично. Склад, в котором процессы происходят вручную, не просто тормозит работу компании, тем самым увеличивая время работы по каждой позиции, но также делает работу не точной с большим количеством погрешностей и маленьким уровнем эффективности, что в итоге влияет на репутацию компании.